仮想環境でのセキュリティを考える――ベストプラクティスを実践し、仮想マシン・プラットフォームをマルウェアから守れ

デブ・ラドクリフ

Network World オンライン米国版

米国ニュージャージー州に本拠を置くINTTRAは、世界最大規模の海運団体によって設立された電子商取引ベースの海上ロジスティックス・プロバイダーである。同社では、数年前から、バックエンドのIBMメインフレームとCitrix Systemsのサーバによって構成されるセキュアな仮想環境を実現しており、現在は主にIBMブレード・サーバ上で仮想Linuxマシンを稼働させている。同社の「New Data Center(NDC)」の基盤となっているのは、Intelプラットフォーム上で稼働するVMwareの仮想化技術である。

INTTRAのIT担当副社長、ジョン・ドベネデット氏は、仮想データセンター環境のセキュアさを保ちながら、立証されたベストプラクティスをエミュレートすることは不可能ではないと見ている。

しかしながら、今のところは、仮想Webサーバを「DMZ(Demilitarized Zone:外部ネットワークと内部ネットワークの境界に位置するファイアウォールの第3セグメント)」の外側に置いたり、管理が難しいエンドポイントに仮想マシンを設置したりといったリスクを冒そうとまでは思っていない。

「どんな仮想マシン上でもベストプラクティスを実践することは可能だ。しかしながら、それは最終的に、仮想マシン・プラットフォーム・レイヤ自体に全幅の信頼を置くということを意味する」と、ドベネデット氏は仮想環境に対するセキュリティ上の不安を隠そうとしない。

ちなみに、仮想マシン・プラットフォーム・レイヤとは、ハードウェアと仮想マシン環境(OSを含むすべてのデバイス・ドライバ)の間に位置する中間的なレイヤで、ハイパーバイザ、仮想カーネル、仮想マシン・モニタなどとも呼ばれる。

現時点ではまだ、このレイヤを悪用した例が報告されているわけではないが、「RedPill」のような仮想マシンを認識するマルウェアや、「BluePill」のような仮想マシンを悪用するルートキット(クラッカーがネットワーク経由で不正行為を行うために利用するツールの総称)はすでに知られており、ドベネデット氏がこの部分のセキュリティを危惧するのも無理からぬところだろう。専門家たちも、「ハイパーバイザは、仮想マシンを狙うマルウェア・ライターが侵入を試みる際のターゲットになる」と警告している。

こうした仮想環境では、セキュリティに関するベストプラクティスが必要不可欠となる。物理マシンだけでなく、仮想マシンにも十分な管理と保護対策を講じる必要があるわけだ。今こそ、ネットワーク上の仮想マシンへの不正なトラフィックに目を光らせ、新手のアタックウェアを寄せ付けない高度なセキュリティを備えた仮想マシンの構築に努めなければならないのである。

仮想マシンのベストプラクティス

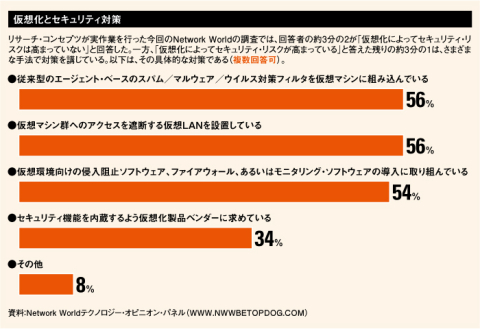

Network World米国版が読者を対象に今年6月に実施した調査によると(有効回答者数707人)、「仮想化によってセキュリティ・リスクが高まったと認識している」と答えた回答者が全体の約36%にも上った。また、そう答えた回答者のうち半数強が仮想LAN内にファイアウォールとセグメント化された基幹ネットワークを設置しており、残りの半数弱が侵入検知センサーに仮想マシン向けトラフィック検知機能を搭載していた。

さらに、回答者の約3分の1が、仮想マシン・プラットフォーム・レイヤ自体に脆弱性が存在していると考えている一方で、残りの約3分の2が、仮想マシン・プラットフォーム・ベンダーはセキュリティ機能を必須機能として自社製品に組み込もうという意識に欠けていると見ていることがわかった(下図参照)。

もっとも、現時点では、ベンダーにいろいろと注文をつけている企業の側も、仮想サーバを保護するための最も基本的なセキュリティ・ポリシーさえ確立できていないというのが実情だ。

そしてその結果、企業は、十分に管理の行き届かない、危険を内包した仮想マシン群を多く抱え込んでしまっている。

「こうした問題は、一般に、仮想マシンのスプロール(無差別増殖)として知られる」と解説するのは、コンサルタントで『The Definitive Guide to Virtual Platform Management』の著者としても知られる、アニル・デサイ氏だ。同氏によると、「ITの知識なしに仮想マシンが構築されてしまうと、ネットワーク上にそれらが存在しているかどうかを知ることさえ難しくなる」という状況が生まれ、「スプロール」が引き起こされるという。

デサイ氏以外にも、顧客サイトにおける仮想マシンの際限のない増殖を懸念するコンサルタントは少なくない。特にFortune500に入るような企業では、そうした問題が報告されることが多いようだ。デサイ氏によれば、いま企業では次のようなことが起きているという。

「ソフトウェア開発者、イントラネット・ユーザー、そしてさまざま特権を持つデータセンターのユーザーまでもが、仮想マシンをすごい勢いで増やしている。仮想マシンは特定の作業の処理に適しているうえ、導入が容易だからだ」

しかしながら、すべてのユーザー企業がこのような状況を黙認しているわけではない。例えば、INTTRAのドベネデット氏は、こうした現象を「理解できない」と切り捨てる。優秀な企業であれば、ベストプラクティスに従って、データセンターをしっかりと保護できるはずだというのが、同氏の主張だ。例えば、不正侵入を検知すると警報を発する仮想サーバのデータセンターへの設置といったベストプラクティスを実践することにより、仮想化の無秩序な拡大を阻止することも可能なはずだというのである。

そういったことを自ら実践すべく、ドベネデット氏が籍を置くINTTRAでは、VMwareの「Virtual Center」管理ソフトウェアを採用して不正なビルドを自動検知している(Novellの「ZenWorks」、Microsoftの「System Center Virtual Machine Manager」などの仮想マシン向け管理ツールでも、Virtual Centerと同様に、不正なビルドを自動検知する機能が提供されている)。

こうしたツールを管理コンソールに統合するのを嫌うユーザーに向けては、ここにきて、CA、HP、ネットワークジェネラルなどから、仮想マシンをさまざまな段階で認識可能な機能を付加したスイート製品が提供されるようになった。

なお、Novellの製品ディレクター、リチャード・ホワイトヘッド氏によれば、仮想マシンを検知する機能はライセンス管理や製品サポートを行う際にも役に立つという。「ライセンスされていない仮想サーバはサポートを受けられない。つまり、パッチやアップデートが適用されず、セキュリティ・リスクにさらされてしまうことになる、というわけだ」(同氏)

このほか、ホワイトヘッド氏を含む専門家らは、不必要な仮想マシンを停止させる機能や、負荷バランス/ウイルス感染/攻撃などに応じてセキュアなシステムにフェール・オーバーさせる機能なども、セキュリティの強化に役立つとしている。

物理的な世界と同じように分離する

仮想マシンのセキュリティではフェール・オーバー機能が1つのポイントになるが、ベリゾン・ビジネスでエグゼクティブ・コンサルタントを務めるトム・パーカー氏によれば、なかでも「仮想マシンのフェール・オーバーを“いつ”“どこで”行うかが重要だ」という。しかしながら、現在のところ、フェール・オーバー・プロセスの設定に関する企業IT幹部らの見解は、統一されているというにはほど遠い状況にある。

例えば、現在、ある仮想マシンからのフェール・オーバー先を、別の仮想マシンあるいは別の仮想サブネットにしている企業も、少なからず存在するはずだ。だが、ベストプラクティスでは、フェール・オーバー先は元の仮想マシンが構築されている物理サーバとは別の物理サーバにすることが推奨されている。物理サーバ自体にシステム障害が発生した場合、こちらの方法でなければフェール・オーバー機能を用いる意味がないからである。

また、仮想環境においては、システムの分離やパーティショニングが、バックアップを考える際だけでなくDMZを構築する際にもカギとなる。

ところが、一般にIT部門は、そうした分離作業の必要性を見落としがちだ。パーカー氏は、そうした現状を、「もし、データベース・サーバを仮想Webサーバ群と同じ物理マシン上で仮想化したらどうなるだろうか。ちょっと考えればわかるように、そんなことをしたら、Webサーバからデータベース・サーバへの侵入を許すリスクが極端に高まってしまう。だが、IT部門の不注意のせいで、こうしたケースが実際にしばしばまかりとおっている」と嘆く。

ベストプラクティスでは、こうしたタイプのシステムは、DMZで分離することが推奨されている。DMZは、仮想的にも、物理的にも、あるいは、仮想と物理の両方の要素を組み合わせたかたちでも、構築することができる。

専門家らによれば、仮想DMZでは、仮想スイッチと仮想ファイアウォールを使って、仮想データセンターのクラスタを仮想Webサーバのクラスタから仮想的に分離することになる。

仮想ファイアウォールと仮想スイッチを使えば、サブネットのあらゆる部分を分離できるため、ユーザーは分離レベルを必要なだけ細かく設定することができる。ただし、その場合、仮想ネットワーク・デバイスと仮想ファイアウォールが、同じようにベストプラクティスに沿って管理されていることが前提になる。

ただし、パーカー氏自身は、上述したように、こうしたサーバ・ファームについては物理的に分離することを勧めている。つまり、Webサーバとデータベース・サーバとを別々の物理サーバに構築するよう勧めているのだ。そうすることにより、「悪質な攻撃が(仮想マシン)サーバ・ファームの間に拡大するリスクを取り除くことができる」(同氏)からである。

最下位レイヤを封鎖する

コンサルタントのデサイ氏によれば、ホストOSやハードウェアに対する権限と特権を持つVMWareプラットフォームは、現在、マルウェア・ライターの格好のターゲットになっているという。

「技術的に言えば、仮想化レイヤは、ハードウェアまたはハードウェア抽象化レイヤに直接アクセスして機能する。つまり、物理マシンへの高レベルのアクセスを許可して稼働しているということだ。ということは、このアクセス・レベルで稼働するあらゆるアプリケーションが攻撃のターゲットになるということを意味する」(同氏)

言いかえれば、仮想マシンを狙ったマルウェアが仮想マシン間を飛び回り、ホストOSや仮想マシン監視レイヤといったコアの部分に到達するのも、もはや時間の問題なのである。パーカー氏やマルウェアの研究者らも、実際にこうした攻撃シナリオが開発段階にあることを確認しているという。

「彼ら(攻撃者)は、サンドボックスと仮想マシンのカーネルから攻撃する手法を検討している」と、その攻撃シナリオの一部を紹介するのは、ファイアウォールやHDDを手がける米国ドライブセントリーのCTO(最高技術責任者)、ジョン・サファ氏だ。

一方、VMwareの製品管理担当シニア・ディレクター、パトリック・リン氏は、同社がいかにセキュリティ対策に力を入れているかを、自社製品に施しているテストや認証項目を列挙することで強調してみせる。しかし、この分野でのベンダーの姿勢に不信感を抱いているユーザーとしては、それだけでベンダーを全面的に信頼する気にはなれないかもしれない。

Intelでサーバ・セキュリティ・ストラテジストを務めるポール・スミス氏は、そんなユーザーの不安を解消するためには、仮想環境における認証プロセスをチップ・レベルで行う必要性があると説く。

そういう意味で注目されるのが、セキュリティ標準化団体トラステッド・コンピューティング・グループ(TCG)が提唱している「Trusted Platform Module(TPM)」に含まれる「ルート・オブ・トラスト」コンポーネントである。

TPMは、チップに書き込まれたシステムの認証コンフィギュレーションのハッシュ値を収めたカギを格納するものだ。そしてシステムが起動すると、ルート・オブ・トラストがこのカギとチップのハッシュ値を照らし合わせて、両者が一致しない場合には、一切の稼働を停止することによって不正侵入を阻止する。

IntelとAMDは、仮想マシン向けに、仮想マシン・モニタ(ハイパーバイザ)のハッシュ値を確認するTPMのルート・オブ・トラストをサポートしている。もし、ハッシュ値が変更されているときにシステムが再起動を試みた場合、ルート・オブ・トラストは元のハッシュ値に戻るか、あるいは起動を許可しない。

Intelのスミス氏は、「ルート・オブ・トラストは、仮想マシン・プラットフォームの信頼性を保証し、その信頼性によって仮想マシン・プラットフォームの安全性をも保証することができる。なぜなら、プラットフォームの(最終的には仮想マシン自体の)どんな変更も許可されることがないからだ」との表現で、この方式の優位性を強調する。

一方、Novellの製品マネジャー、ラリー・ラッソン氏によれば、最近は仮想TPMの開発も進められており、これが実用化されれば、信頼性の認証プロセスは仮想ゲストにも広がることになるという。

ラッソン氏は、Intelが採用する方式についてはそれほど評価しておらず、「TCGのモデル(TPM/ルート・オブ・トラスト)の場合、トラスト認証プロセスで、すべての仮想デバイスにおける変更をチップ・レベルで逐一複製し、再ハッシュしなければならないため、コンフィギュレーションの変更やパッチの適用が難しい」と、同方式の欠点を突く。

しかしながら、ラッソン氏の言うような変更管理を行うためには、チップにまったく新しいレイヤを生成する必要があるとも見られる。いずれにしろ、早期の実用化が期待される。

(Computerworld.jp)

提供:Computerworld.jp