SIMATIC S7-1200/1500 PLCおよびTIAポータルに組み込まれた暗号鍵を抽出

拡張IoT向けサイバーセキュリティソリューションを展開するClaroty, Inc. (アメリカ・ニューヨーク州、CEO ヤニヴ・バルディ、以下、クラロティ)は、このたびシーメンス社のSIMATIC S7-1200/1500 PLCおよびTIAポータルに組み込まれた高度に保護されたハードコード暗号鍵を抽出する新しい方法を発見し、セキュリティの脆弱性を報告します。

脆弱性の概要

・クラロティのTeam82(※1)は、シーメンス社の SIMATIC S7-1200/1500 PLCおよびTIAポータル(エンジアリングフレームワーク)に厳重保護され埋め込まれたハードコーディングされた暗号鍵を抽出する方法を発見しました。

・攻撃者は、これらの鍵を使用して、SIMATICデバイスと関連するTIAポータルに対して、4つのアクセスレベルの保護全てをバイパスしながら、複数の高度な攻撃を実行することができます。

・悪意のある行為者は、この秘密情報を使用して、SIMATIC S7-1200/1500製品群全体を修復不可能な状態に陥れることができます。

・全ての技術情報は、シーメンス社に開示され、この脆弱性に影響を受けるPLC(※2)およびエンジニアリングワークステーション(EWS)の新バージョンを公開しました。

・CVE-2022-38465が割り当てられ、CVSS v3スコアは9.3と評価されています。

・加えて、攻撃者は(TIAポータルを必要としない)独立したSIMATICクライアントを開発し、完全なアップロード/ダウンロード手順、中間者攻撃の管理、パッシブOMS+ネットワークトラフィックの阻止と解読を実行します。

・本研究は、シーメンス社製SIMATIC PLCに関するこれまでの研究の一環です。

・シーメンス社は、S7-1200およびS7-1500 PLCと、TIAポータルの両方を更新し、ユーザーへ最新バージョンへの移行を促しています。

・今回の情報公開により、TIAポータルv17に新TLS管理システムが導入され、シーメンス社のPLCとEWS間の設定データおよび通信の暗号化により、機密性が確保されるようになりました。

・シーメンス社のアドバイザリーについては、こちらをご覧ください(英語)。

URL : https://cert-portal.siemens.com/productcert/html/ssa-568427.html

※1 Team82は、イスラエル国防軍のサイバーセキュリティ部門として知られる『8200部隊』出身の最優秀人材で構成される当社の専門分析チームです。現時点で400以上のプロトコルを独自に解析し、ICS 脆弱性の発見、実現性の高いセキュリティ対策を提案しています。

※2 PLC:プログラマブルロジックコントローラ。プログラムで定められた順序や条件などに従って設備や機械の動きを制御する装置のこと。

これまでの課題と当社の研究概要

10年近く前にシーメンス社は、TIAポータル v12とSIMATIC S7-1200/1500 PLC CPUファームウェア・ファミリーの統合セキュリティ・アーキテクチャに非対称暗号を導入しました。これは、デバイスとユーザー・プログラムの整合性と機密性を確保し、産業環境におけるデバイス通信を保護するために行われたものです。

当時、産業用制御システムには動的な鍵の管理と配布が存在しませんでした。鍵管理システムがインテグレーターやユーザーに運用上の負担を強いることが主な理由です。当時、シーメンス社はプログラミングやPLCとTIAポータル間の通信を保護するために、固定暗号鍵を使用することにしました。

しかし、その後、技術の進歩やセキュリティ研究、脅威の急速な変化により、ハードコードされた暗号鍵は受け入れがたいリスクとなりました。悪意のある者がグローバルなハードコード暗号鍵を抜き取ることができれば、デバイス製品ライン全体のセキュリティが回復不能なほど損なわれる可能性があります。

Team82 は、これまで PLC のセキュリティについて幅広い研究を行い、主要ベンダーと密接に協力して、ハードコードされた鍵のような慣行を根絶し、それがユーザーのシステムにもたらすリスクを実証し、産業オートメーションエコシステムのセキュリティ全体を向上させるために取り組んできました。

シーメンス社のSIMATIC S7-1200およびS7-1500 PLC、ロックウェル・オートメーションのLogixコントローラ、Studio 5000 Logix Designerについて実施した前回の調査の延長線上にある最新の調査でも、そのような傾向が見られました。

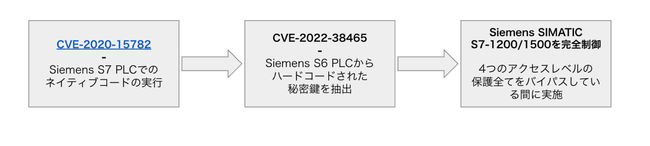

当社は、SIMATIC S7-1200 および S7-1500 PLC CPU を標的とした新しい攻撃方法を発見し、シーメンス社に開示しました。この方法により、当社の研究者は、シーメンス社の影響を受ける各製品ラインで使用されるグローバルハードコード暗号鍵(CVE-2022-38465)を復元することができます。この鍵が攻撃者によって抽出されると、シーメンス社の製品ラインごとにすべてのPLCを完全に制御することができるようになります。

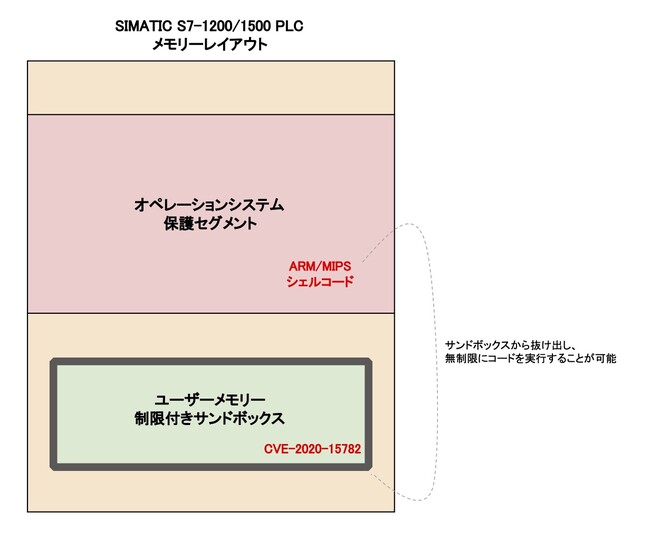

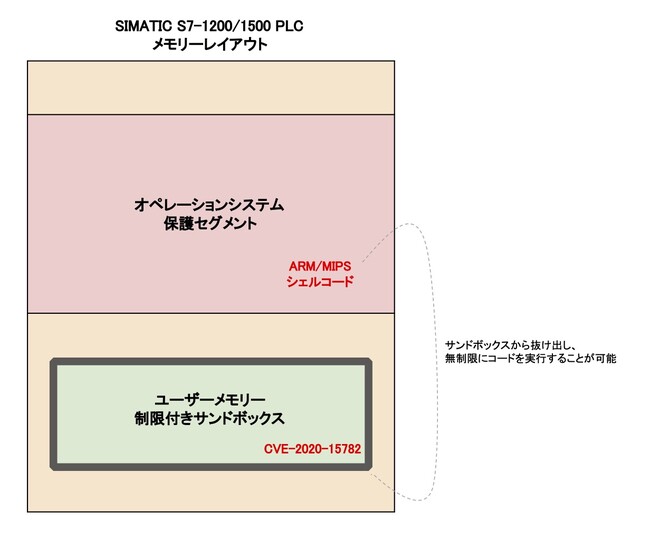

シーメンス社製PLCの以前の調査(CVE-2020-15782)で発見された脆弱性(PLCのネイティブメモリ保護をバイパスし、リモートでコードを実行するための読み取りおよび書き込み権限を得ることができる)を使用して、シーメンス社の製品ライン全体で使用されている内部および高度に保護された秘密鍵を抽出することができました。この新たな手法により、プロトコルスタックの完全実装、保護された通信の暗号化/復号化、およびコンフィギュレーションを実行することができました。

この非公開の情報開示に対するシーメンス社の対応は、同社の主要なPLC製品群およびエンジニアリングワークステーションアプリケーションであるTIAポータルを保護する暗号化スキームの見直しにつながりました。シーメンス社は、セキュリティ勧告の中で、既存の保護がもはや十分ではないことを認識し、ハードコードされた鍵を使用しない動的公開鍵基盤(PKI)の導入を進めています。

シーメンス社では、SIMATIC S7-1200およびS7-1500 PLCと対応するTIAポータルを最新バージョンに更新することを推奨しています。TIAポータルV17と関連するCPUファームウェア・バージョンには、機器ごとの個別パスワードに基づいて機密設定データを保護する新しいPKIシステム、およびTLSで保護されたPG/PCとHMI通信が含まれていると勧告しています。

技術的な手順や詳細情報は、当社のブログ記事をご覧ください(英語)。

URL:https://claroty.com/team82/research/the-race-to-native-code-execution-in-plcs-using-rce-to-uncover-siemens-simatic-s7-1200-1500-hardcoded-cryptographic-keys

クラロティについて

クラロティは、イスラエル発のサイバーセキュリティ・ベンダーであり、XIoT(拡張型モノのインターネット)を活用して構築されたシステムのサイバー空間およびフィジカル空間を保護するソリューションを提供しています。これは、製造工場やプラント等の産業分野(OT)、病院等のヘルスケア分野(IoMT)、およびビル管理やエンタープライズIT等の商業分野(IoT)にわたるサイバー物理システムの広大なネットワークの保護です。当社のサイバー・フィジカル・システム保護プラットフォームは、顧客の既存のインフラストラクチャと統合して、可視性、リスクと脆弱性の管理、ネットワークのセグメンテーション、脅威の検出、および安全なリモート アクセスのためのあらゆる制御を提供します。

2015年に設立以来、ニューヨーク、テルアビブヤフォ、ロンドン、ミュンヘン、アジア太平洋地域などに拠点を構え、50ヵ国以上約600社以上の顧客に製品を提供しています。2021年にはシリーズDで1億4000 万ドルの資金調達を獲得し、ユニコーン企業の1社となりました。クラロティのプラットフォームは、包括的なセキュリティ管理を可能にするSaaS型のxDomeとオンプレミス型のCTD(Continuous Threat Detection)、安全なリモート接続を可能にするSRA(Secure Remote Access)、資産情報を素早く収集するEdgeの4つで構成される、統合的な産業用サイバーセキュリティソリューションです。

※XIoT(拡張型IoT)について

サイバーフィジカルシステムを支える、従来および新規導入のOT機器、ITおよびIoT機器、ビル管理システム機器に至るまで、増え続ける接続デバイスの網のこと。

代表者:CEO Yaniv Vardi (ヤニヴ・バルディ)

米国本社:1250 Broadway, 2601, New York, NY, 10001, US

拠点:テルアビブヤフォ(イスラエル)、ロンドン(イギリス)、フランクフルト(ドイツ)、シンガポール、ソウル(韓国)、メルボルン(オーストラリア)

累計資金調達額:6.4億米ドル(約924億円)

URL:https://claroty.com/